Uma nova campanha de ciberataques está se espalhando rapidamente entre usuários brasileiros do WhatsApp. O trojan Maverick, identificado por especialistas da Kaspersky, usa mensagens com arquivos ZIP e links em português para infectar computadores e assumir controle total sobre as máquinas. Em apenas outubro, mais de 62 mil tentativas de infecção foram bloqueadas no país.

Como o ataque começa

A armadilha chega via WhatsApp Web, normalmente disfarçada como um documento bancário ou arquivo de uso comum, compactado em formato .zip. Dentro do pacote, há um arquivo LNK (atalho do Windows) — tipo de arquivo que passa despercebido pelas verificações de segurança do mensageiro.

Quando o usuário abre esse atalho, ele aciona um script em PowerShell que se conecta a um servidor de comando e controle (C2).

A partir daí, o ataque se desenrola em várias etapas:

-

O script baixa um loader, responsável por instalar mais malwares no sistema.

-

Esse loader carrega um agente malicioso que utiliza o WPPConnect, ferramenta usada para automação de comandos no WhatsApp.

-

O trojan verifica se o alvo está no Brasil — se não estiver, a execução é abortada.

-

Se confirmado, o malware ativa funções de espionagem e controle do sistema.

O que o Maverick consegue fazer

O Maverick é um dos trojans bancários mais avançados já identificados no Brasil.

Entre suas funções, estão:

-

Capturar telas e atividades do usuário em tempo real;

-

Monitorar navegadores, histórico e sites acessados;

-

Instalar keyloggers (registradores de teclas digitadas);

-

Controlar movimentos do mouse e abrir páginas falsas de phishing;

-

Bloquear a tela quando detecta o acesso a sites bancários, simulando erros para enganar a vítima.

Pesquisadores apontam que parte do código do Maverick pode ter sido gerado com auxílio de inteligência artificial, o que explicaria sua estrutura complexa e o uso de automação avançada.

Ligação com outros trojans brasileiros

A investigação da Kaspersky encontrou conexões entre o Maverick e o trojan Coyote, malware que também tinha como alvo usuários de bancos no Brasil. O Coyote já havia sido usado para roubar credenciais de login em sites financeiros de mais de 75 instituições bancárias. O Maverick parece seguir o mesmo caminho, mas com técnicas mais sofisticadas de propagação e evasão.

Como se proteger

Para evitar cair no golpe, siga essas práticas simples (mas cruciais):

-

Nunca abra arquivos ZIP recebidos via WhatsApp, especialmente de contatos desconhecidos;

-

Desconfie de mensagens com temas bancários ou “documentos urgentes”;

-

Não baixe arquivos de fontes não oficiais — instituições financeiras nunca enviam links ou anexos por WhatsApp;

-

Mantenha um antivírus confiável instalado no computador e no smartphone;

-

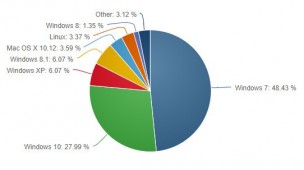

E, claro, mantenha o sistema operacional e o navegador sempre atualizados.